[أفضل النصائح] كيفية تأمين سطح المكتب البعيد في ويندوز 10، 11

هل تشعر بالقلق بشأن تسرب الخصوصية عند استخدام اتصال سطح المكتب البعيد للتحكم عن بُعد في جهاز كمبيوتر آخر؟ لا تقلق، هنا في هذه المقالة، سنرشدك خلال كيفية تأمين سطح المكتب البعيد في ويندوز 10، 11.

كيف يمكنني التأكد من أن سطح المكتب البعيد آمن؟

قررت شركتي السماح لـ 80٪ من موظفيها بإدارة الأعمال الرسمية عن بُعد وأنا واحد منهم. تم توصيلنا بإستخدام سطح المكتب البعيد Remote Desktop للوصول عن بُعد إلى أجهزة الكمبيوتر في مكتبنا والحصول على الموارد التي نحتاجها. لم أكن أعرف الكثير عن سطح المكتب البعيد من قبل، ولكن التحكم عن بُعد يبدو قليلاً مخيفًا بالنسبة لي. كيف يمكنني ضبط سطح المكتب البعيد على نظام Windows 10 لتحقيق أقصى درجات الأمان؟

- سؤال من Reddit

سطح المكتب البعيد (المعروف أيضًا بـ RDP) هو أداة تم تطويرها بواسطة شركة Microsoft لتمكين الوصول والإدارة عن بُعد لسطح المكتب الافتراضي وسطح المكتب البعيد. يقوم بإنشاء قناة شبكة لتبادل البيانات، بما في ذلك العرض وضغطات لوحة المفاتيح وحركات الماوس. باستخدام RDP، يمكن للمستخدمين الوصول إلى خوادم الشركة، وتسجيل الدخول إلى أجهزة سطح المكتب، والتعاون مع الموظفين من أي مكان.

مدى أمان سطح المكتب البعيد في نظام Windows؟

تتم حماية جلسات سطح المكتب البعيد بواسطة التشفير، مما يمنع رؤية الجلسة الخاصة بك من قِبَل أشخاص غير مُصرَّح لهم عند مراقبة الشبكة. ومع ذلك، فإنه على الرغم من ميزات الأمان الخاصة به، لا يزال هناك نقاط ضعف يجب أن نكون على دراية بها. دعنا نستكشف بعض أمثلة على نقاط الهجوم في RDP:

-

وصول غير محدود للمنافذ: يستخدم اتصالات RDP المنفذ 3389 بشكل افتراضي. غالبًا ما يستغل المجرمون الأماكن المفتوحة لتشن هجمات متقدمة، متجاوزين الدفاعات النظامية.

-

هجمات الاعتداء على بيانات الاعتماد بالقوة العنيفة: يستهدف المهاجمون في كثير من الأحيان اعتمادات المستخدم الضعيفة أو غير الآمنة للحصول على وصول غير مصرح به للأنظمة. يستخدمون هجمات الاعتداء بالقوة العنيفة لاختراق كلمات المرور والدخول، مما قد يؤدي إلى تعريض البيانات الحساسة أو نشر البرامج الضارة والفدية.

-

ثغرات تنفيذ برمجيات عن بُعد: يستغل المهاجمون الثغرات في RDP، مثل ثغرة BlueKeep التي تم اكتشافها في عام 2019 والتي تتيح التنفيذ البرمجي عن بُعد. توفر هذه الثغرات فرصًا للمهاجمين لاختراق الأنظمة والتحكم بها عن بُعد.

كيفية تأمين سطح المكتب البعيد على نظام Windows 10 و 11

على الرغم من وجود تحديات أمان، إلا أن اتخاذ تدابير وقائية يمكن أن يساعد في التقليل من هذه المخاطر. بعد تكوين سطح المكتب البعيد بشكل صحيح، يمكنك اتباع النصائح أدناه لمعرفة كيفية تأمين سطح المكتب البعيد في نظامي التشغيل Windows 10 و 11.

نصائح أمان أساسية لسطح المكتب البعيد [4 نصائح]

فيما يلي بعض النصائح الأساسية لتأمين سطح المكتب البعيد:

النصيحة 1. استخدم كلمات مرور قوية

تأكد من أن الحسابات التي تمتلك وصولًا إلى سطح المكتب البعيد تحتوي على كلمات مرور قوية تلتزم بتوجيهات تعقيد كلمة المرور للحرم الجامعي. تعتبر كلمات المرور القوية ضرورية لمنع الوصول غير المصرح به.

النصيحة 2. تنفيذ المصادقة ثنائية العوامل

النظر في تنفيذ المصادقة ثنائية العوامل لإضافة طبقة إضافية من الأمان. يمكن لأبواب RD Gateway أن تدمج مع نسخة الحرم الجامعي من DUO لتعزيز التوثيق. بدلاً من ذلك، استكشاف الخيارات مثل بطاقات الذكية على أساس الشهادة للمصادقة باستخدام سطح المكتب البعيد.

النصيحة 3. حافظ على تحديث سطح المكتب البعيد

استفد من التحديثات التلقائية لمكونات سطح المكتب البعيد لضمان حصولك على آخر تحديثات الأمان. قم بتمكين ومراجعة التحديثات التلقائية من Microsoft للحفاظ على تحديث كل من البرنامج العميل والخادم. تحقق من أن عملاء سطح المكتب البعيد على منصات أخرى مدعومة ومحدثة للحد من الثغرات الأمنية.

النصيحة 4. قيد الوصول بواسطة الجدران النارية

استخدم الجدران النارية البرمجية والمادية لتقييد الوصول إلى منافذ استماع سطح المكتب البعيد (عادة TCP 3389). نفذ بوابة RDP للوصول المسيطر إلى الأجهزة الكمبيوترية والخوادم. بالنسبة للاتصال خارج الحرم الجامعي، قد تفكر في استخدام برامجVPN للحصول على عنوان IP للحرم الجامعي وإضافة مجموعة عناوين شبكة VPN للحرم الجامعي إلى قاعدة استثناء جدار الشاشة الخاص بك في RDP.

أفضل الممارسات للأمان الإضافي [3 نصائح]

فيما يلي بعض النصائح للحصول على أمان إضافي:

النصيحة 1. حذف الحسابات الافتراضية وإضافة المستخدمين الجدد يدويًا

يُنصح بإزالة المستخدمين والمجموعات القائمة التي تمتلك إذن تسجيل الدخول كعميل خدمات سطح المكتب البعيد وإضافة المستخدمين الذين ترغب في منحهم حق الوصول إلى سطح المكتب البعيد يدويًا. هذه ليست خطوة أساسية، ولكنها تمنحك المزيد من القدرة على التحكم في الحسابات التي يحق لها استخدام سطح المكتب البعيد.

الخطوة 1. اضغط على Win R لفتح مربع حوار تشغيل، اكتب "secpol.msc" وانقر فوق موافق.

الخطوة 2. تنقّل هنا: السياسات المحلية > تعيين حقوق المستخدم > السماح بتسجيل الدخول عبر خدمات سطح المكتب عن بُعد.

الخطوة 3. قم بإزالة المسؤولين (Administrators) و مُستخدمو سطح المكتب عن بُعد (Remote Desktop Users) (أو أي مستخدمين آخرين أو مجموعات على جهاز الكمبيوتر الخاص بك) المدرجين في هذه النافذة.

الخطوة 4. بعد ذلك، انقر فوق إضافة مستخدم أو مجموعة وأضف يدويًا المستخدمين الذين ترغب في منحهم صلاحية الوصول عبر سطح المكتب عن بُعد.

نصيحة 2. قم بتغيير إعدادات الأمان الافتراضية

قد تحتاج أيضًا إلى تغيير بعض إعدادات الأمان الافتراضية لـ سطح المكتب عن بُعد لتحقيق أقصى درجات الأمان.

الخطوة 1. افتح مربع ال diRun، اكتب " gpedit.msc " ثم انقر فوق موافق.

الخطوة 2. تنقّل هنا: تكوين الكمبيوتر > القوالب الإدارية > مكونات Windows > خدمات سطح المكتب عن بُعد > خادم جلسة سطح المكتب البعيد > الأمان. على اللوحة اليمنى، سترى العديد من الإعدادات.

الخطوة 3. ابحث عن تعيين مستوى تشفير اتصال العميل في اللوحة اليمنى. قم بتغيير حالته إلى ممكّن. ثم قم بتعيين مستوى التشفير من قائمة السحب إلى مستوى عالٍ.

،ترجمة المحتوى أعلاه إلى العربية. لا يجب ترجمة قيمة سمة href لعنصر HTML a وقيمة سمة src لعنصر img. لا يجب ترجمة المحتوى الموجود بين علامتي {{}}. يجب عدم ترجمة الأحرف الموجودة في اليونيكود. لا يجب ترجمة أو تعديل هياكل HTML وسماتها.

الخطوة 4. ابحث عن متطلب إجراء اتصال آمن بـ RPC في اللوحة اليمنى. قم بتغيير حالته إلى ممكّنة.

الخطوة 5. ابحث عن متطلب استخدام طبقة أمان محددة لـ اتصالات البعد (RDP) في اللوحة اليمنى. قم بتغيير حالته إلى ممكّنة. قم بتعيين طبقة أمان RDP إلى SSL من القائمة المنسدلة.

الخطوة 6. ابحث عن متطلب المصادقة لاستخدام اتصالات البعد باستخدام المصادقة على مستوى الشبكة في اللوحة اليمنى. قم بتغيير حالته إلى ممكّنة.

نصيحة 3. قم بتغيير رقم منفذ RDP الافتراضي

بشكل افتراضي، يستمع البعد السطحي على منفذ 3389. ومع ذلك، يمكن اختراق الرقم الافتراضي للمنفذ في أي وقت. لذلك، يمكن تغيير رقم منفذ RDP الافتراضي ليكون طريقة جيدة لحماية سطح المكتب البعيد.

الخطوة 1. افتح مربع تشغيل، اكتب "regedit" وانقر على "موافق".

الخطوة 2. انتقل إلى هنا: HKEY_LOCAL_MACHINE > System > CurrentControlSet > Control > Terminal Server > WinStations > RDP-Tcp. قم بالتمرير إلى أسفل وابحث عن PortNumber ، ثم انقر مزدوجًا عليه.

الخطوة 3. قم بتغيير رقم المنفذ كما تريد، مثل 3390، ثم اختر Decimal. انقر على موافق.

بديل آمن لـ RDP للوصول عن بعد: AnyViewer

للحماية المعززة ضد ثغرات RDP ، يبحث المستخدمون عن حل شامل للوصول عن بعد. تأتي AnyViewer إلى الصورة ، وهي برنامج سطح مكتب عن بُعد قوي وآمن والبديل المجاني لـ RDP. تتضمن تدابير الأمان الخاصة بها:

- اتصالات عن بُعد مشفرة: تأمين الاتصالات عن بُعد من خلال التشفير المتقدم هو مبدأ أساسي في نهج AnyViewer ، حيث يقوم بتنفيذ خوارزمية تشفير قوية تعتمد على منحنى الرقمي التربيعي (ECC) بطول 256 بت.

- مصادقة ثنائية العوامل: قبل الوصول ، يفرض AnyViewer عملية مصادقة ثنائية العوامل صارمة ، وهي تدابير أمان تضمن أن يتمكن فقط الأفراد المصرح لهم من الوصول إلى سطح مكتبك عن بُعد.

- مصادقة الجهاز. لزيادة الأمان أثناء فترات الراحة أو سيناريوهات الاستخدام المشترك ، يسهل AnyViewer المصادقة على الجهاز. من خلال قفل الواجهة البسيط ، يتم إحباط التعديلات غير المرغوب فيها على إعدادات جهاز الكمبيوتر الخاص بك ، مما يحافظ على تفضيلاتك سليمة.

بالإضافة إلى ميزات الأمان القوية ، يتميز AnyViewer بالعديد من المزايا مقارنةً بـ Remote Desktop. تبرز بشكل خاص سهولة الاستخدام ، حيث يتبين سهولة الإعداد والتنقل. اتبع الخطوات أدناه لبدء سريع وسهل:

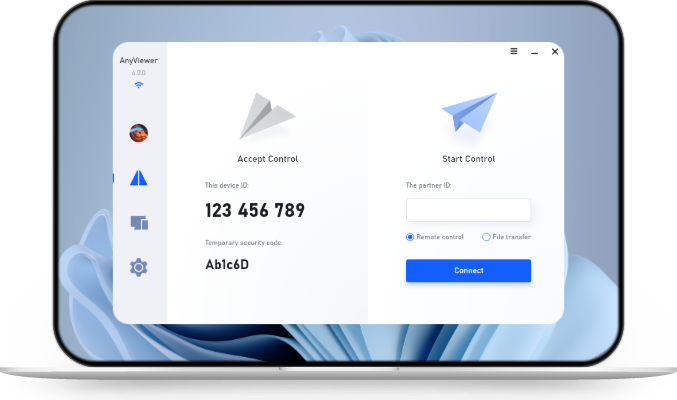

الخطوة 1. قم بتنزيل وتثبيت وتشغيل AnyViewer على كلا الكمبيوترين.

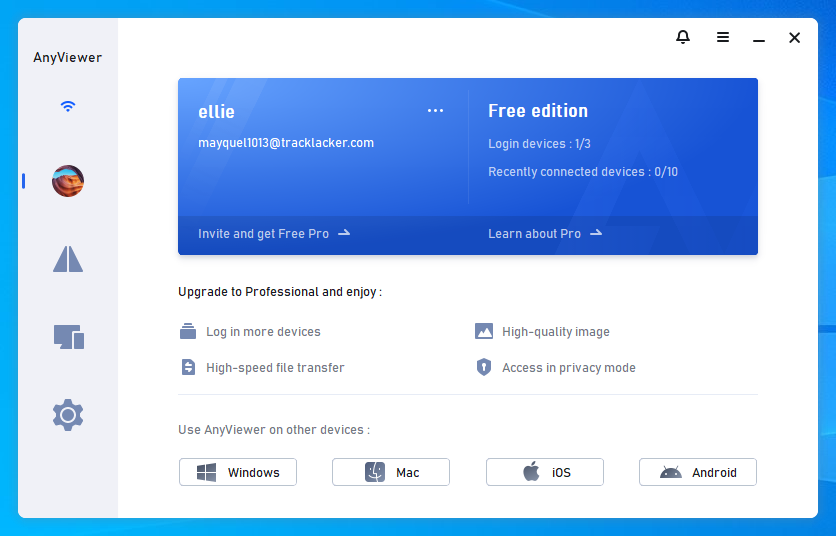

الخطوة 2. انتقل إلى تسجيل الدخول ، ثم انقر على التسجيل. قم بملء المعلومات المطلوبة للتسجيل. إذا كنت قد سجلت بالفعل على الموقع الرسمي ، يمكنك تسجيل الدخول مباشرة.

الخطوة 3. ستتمكن بعد ذلك من رؤية تسجيل الدخول بنجاح إلى AnyViewer. سيتم تعيين الجهاز الخاص بك تلقائيًا للحساب الذي سجلت الدخول إليه.

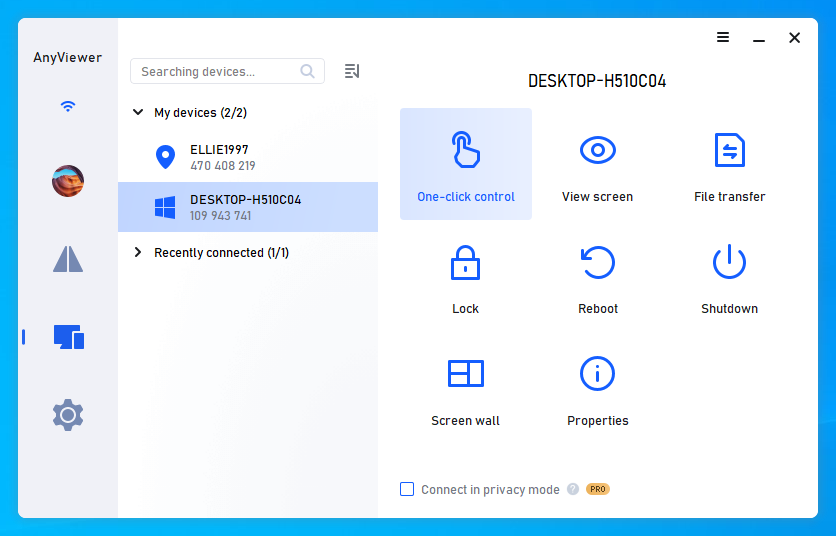

الخطوة 4. قم بتسجيل الدخول إلى نفس حساب AnyViewer على الجهازين. على الجهاز المحلي، اختر الجهاز البعيد وانقر على التحكم بنقرة واحدة لتحقيق الوصول البعيد دون حضور.

- ★نصائح:

- ترقية حسابك إلى الخطة المهنية أو الشركات يفتح الامتيازات المحسّنة:

- توسيع قدرات الوصول البعيد دون حضور عن طريق تعيين المزيد من الأجهزة.

- عرض قائمة موسعة للأجهزة المتصلة حاليًا لتاريخ اتصال شامل.

- ضمان خصوصية محسنة عن طريق الاتصال بجهاز آخر في وضع الخصوصية، وحجب رؤية الشاشة وإدخال الأجهزة عن بُعد.

- تبسيط إدارة حجم الأجهزة الكبيرة داخل المؤسسة عن طريق إنشاء مجموعات مخصصة.

- مراقبة عدة أجهزة في نافذة واحدة باستخدام جدران الشاشة.

- تحسين الكفاءة وتوفير الوقت من خلال استراتيجيات التنفيذ الشاملة.

الاستنتاج

تقدم هذه المقالة بشكل رئيسي نصائح حول كيفية تأمين سطح المكتب البعيد على نظام التشغيل ويندوز 10، 11. يضمن ضبط جميع الإعدادات اتصالًا أكثر أمانًا بسطح المكتب البعيد. بدلاً من ذلك، اختر بديلًا آمنًا لحزمة بروتوكول سطح المكتب البعيد، AnyViewer، الذي يضمن السلامة من خلال تشفير Elliptic Curve Cryptography (ECC). مع ميزات مثل الاتصال بنقرة واحدة ووضع الخصوصية، يبذل AnyViewer مزيدًا من الجهد في حماية خصوصية المستخدم.